Cada vez son más las empresas que sustituyen gran parte de sus activos IT en sus equivalentes “virtuales” en entornos cloud o entornos híbridos.

Los diferentes proveedores como pueden ser Microsoft con su servicio cloud Azure, Amazon con su colección de servicios AWS (Amazon Web Services) o Google con su plataforma GCP (Google Cloud Platform) con todos los servicios comúnmente utilizados por muchos en el día a día, nos aportan, una calidad de servicios y soporte que, en la mayoría de las ocasiones, es difícil de superar.

De igual manera, estos proveedores nos ofrecen ciertas virtudes a nivel de protección y seguridad que ayudan a una mejor gestión de los activos contratados.

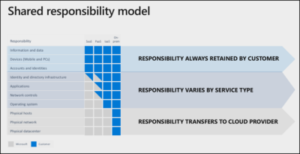

Sin embargo, aunque se contraten los diferentes servicios y recursos, debemos de conocer las responsabilidades que tienen tanto el proveedor y el cliente en función de la demanda que haya sido contratada (on-premisse, Lass, Paas, Saas).

En la siguiente imagen, se observa en el caso de Microsoft, una matriz de responsabilidades a nivel de proveedor de servicios y a nivel de cliente como consumidor de estos.

El contratar servicios y recursos por parte de proveedores cloud, no exime al cliente de proteger y securizar cada uno de los activos gestionados y controlados por nuestra organización.

Por parte de un ciber atacante, se dispone de los mismos o más vectores de ataque para poder comprometer una organización que dispone de una arquitectura tradicional donde los recursos físicos suelen estar protegidos en los clásico CPD (Centro de procesamiento de datos) o data centers.

En un entorno cloud, juega un papel crucial la gestión de accesos e identidades (Identity and access management (IAM)) donde la ausencia de un múltiple factor de autenticación (Multi-Factor Authentication), el uso de credenciales poco robustas o débiles o los intentos de phishing, hacen que una cuenta de usuario pueda ser fácilmente comprometida, con el perjuicio que puede ocasionar el incidente de seguridad en la organización, dando como resultado fugas de información confidencial o degradación o interrupción total de un servicio.

Las diferentes configuraciones de los activos que han sido contratados como máquinas virtuales, bases de datos o almacenamiento pueden aumentar la superficie de ataque y dejando expuestos puertos de administración accesibles, almacenamiento con datos confidenciales a nivel público o ausencia de parches de seguridad, son una responsabilidad del cliente que, por falta de conocimiento o recursos, no puede gestionar la organización que hace uso de los servicios cloud.

En Audea se realizan auditorias en los principales entornos cloud, realizándose un análisis manual de las configuraciones de los diferentes activos contratados. En base al análisis obtenido y las buenas prácticas aplicadas que dicta el proveedor y diferentes guías como son las guías CIS (Center for Internet Securit), se realiza un informe detallado con diferentes recomendaciones de seguridad y su manera de aplicarlas, que aumentan de manera sustancial el grado de seguridad de los activos cloud contratados.

Otro de los servicios de Audea son los análisis de configuración de los terminales móviles o portátiles de la organización (Bring Your Own Device (BYOD)), donde se evalúa el nivel de seguridad de los puntos de acceso final de usuario, así como las diferentes políticas de cumplimiento establecidas.

Equipo Áudea